ننتقل إلى عام جديد يشهد فيه العالم المزيد من التهديدات السيبرانية المتزامنة مع تطور سريع في التقنيات المتقدّمة، مما يوجب على مستخدميها وخبراء هذا المجال العمل بشكل أكبر على بناء فضاء رقمي أكثر أمنًا.

في هذا التقرير، نسلّط الضوء على أنماط الهجمات السيبرانية في العام 2024 الممتدة من 2023؛ لتصبح أساسًا للاستراتيجيات المكافحة لها التي ينبغي تبنّيها في 2025.

تشير الإحصائيات إلى تصاعد واضح في تعقيد وكثافة الهجمات السيبرانية، مع زيادة الاعتماد على تقنيات مثل الذكاء الاصطناعي والهندسة الاجتماعية.

ويشير مصطلح الهندسة الاجتماعية إلى الأسلوب المستخدم في التهديدات السيبرانية بالاعتماد على التلاعب النفسي بالضحايا بدلاً من استغلال الثغرات التقنية؛ لإقناعهم بالكشف عن معلومات حساسة، مثل كلمات المرور أو بيانات البطاقات البنكية.

تظل برامج الفدية هي الأداة المفضلة لمعظم القائمين بالهجمات الإلكترونية، حيث ارتفعت نسبة التهديدات المتعلقة بها بنسبة 20% في 2023 مقارنة بـ 2022.

وفي يناير 2024 وحده، تم تسجيل زيادة بنسبة 54% في التهديدات السيبرانية المرتبطة بهجمات الفدية مقارنة بالشهر نفسه من العام السابق.

وبسبب التفاوت في حجم الهجمات، بلغ متوسط تكلفة الفدية لوقت الهجوم واستعادة البيانات 4.54 ملايين دولار.

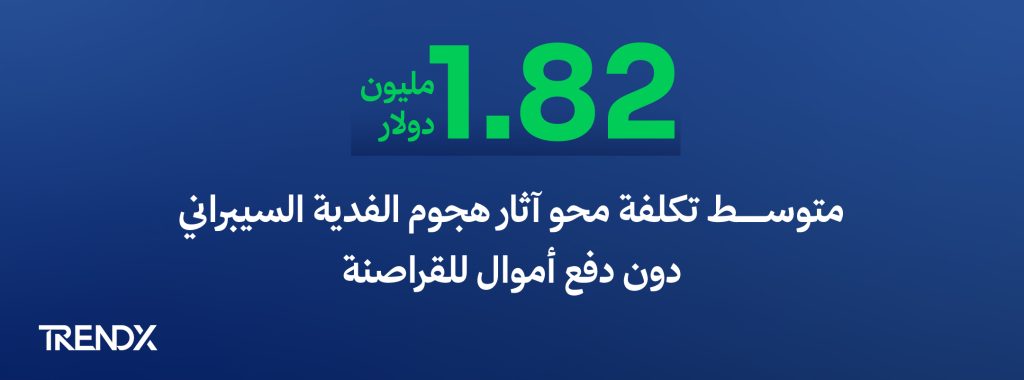

وبلغ متوسط تكلفة التصدي للهجوم وحل المشكلة دون دفع الفدية 1.82 مليون دولار.

ورصدت شركات الأمن السيبراني الكبرى ظهور 27 مجموعة فدية جديدة خلال النصف الأول من 2024.

وشكلت الهجمات المعتمدة على الهندسة الاجتماعية 98% من هجمات الفدية، حيث تم استخدام تقنيات مثل التزييف العميق والذكاء الاصطناعي لجعل الهجمات أكثر إقناعًا.

وساهمت الهجمات على سلاسل الإمداد في زيادة بنسبة 78% في الاختراقات الأمنية خلال 2023 مقارنة بـ 2022.

وتضمنت طرق الهجوم المرتبطة بسلاسل الإمداد سرقة بيانات تسجيل الدخول، وإدخال برمجيات خبيثة للأنظمة، وهجمات حجب الخدمة.

كما شكّلت الهجمات على الخدمات السحابية نسبة كبيرة من التهديدات السيبرانية منذ مطلع 2024.

مثّلت اختراقات البيانات 33% من الهجمات على الخدمات السحابية، بينما ارتبطت 27% منها بتعدين العملات الرقمية.

وطوّر القراصنة الرقميون استراتيجيات جديدة للهجمات على بروتوكولات مواقع الإنترنت.

وفي العام الحالي سجلت أكبر هجمة حجب خدمة "DDoS" باستخدام بروتوكول "HTTP/2" بمعدل 398 مليون طلب في الثانية، متجاوزة الرقم القياسي السابق بـ 46 مليون طلب.

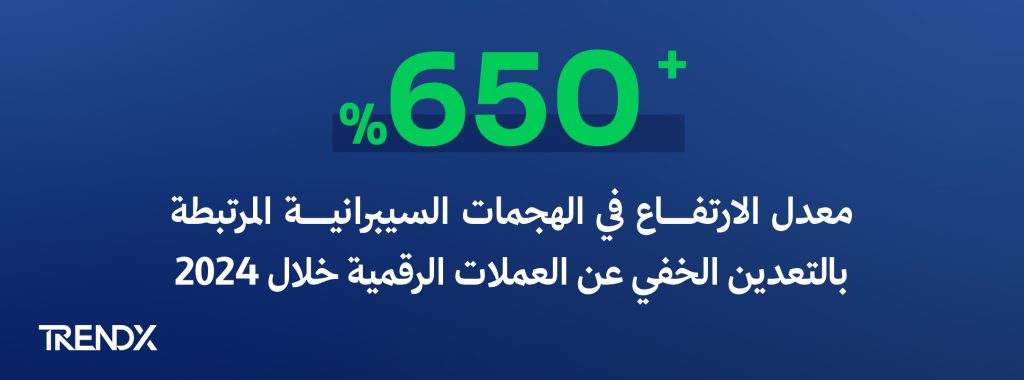

وسجّلت حوادث التعدين الخفي عن العملات الرقمية ارتفاعًا بنسبة 659% خلال العام الجاري، وهو أحد أعلى المعدلات المسجلة.

شهدت الأعوام القليلة الأخيرة اشتعال مجموعة من الصراعات المسلحة حول العالم، فصارت الدول تستخدم التهديدات السيبرانية للحصول على مزايا سياسية أو اقتصادية أو عسكرية.

على سبيل المثال، ظهرت البرامج الضارة المعروفة باسم "الممسحة" أثناء الحرب الروسية الأوكرانية، والتي تم تصميمها لتدمير البيانات بدلاً من سرقتها.

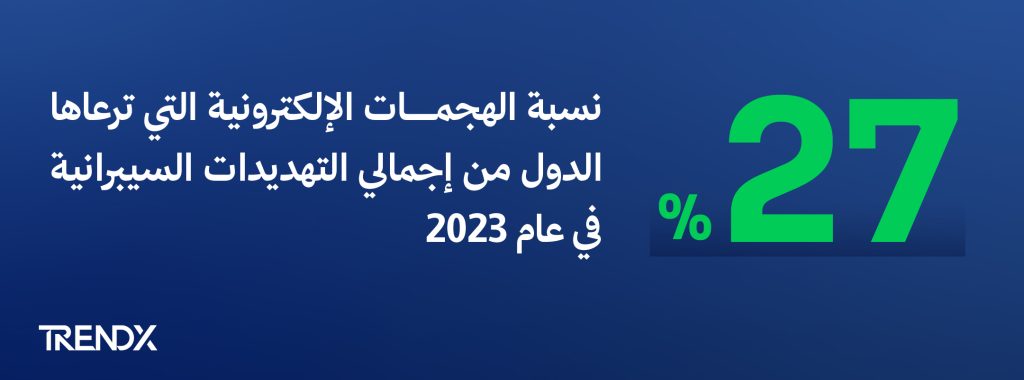

ومثّلت الهجمات التي ترعاها الدول 27% من جميع الحوادث السيبرانية في عام 2023، وفقًا لشركة "مانديانت" للأمن السيبراني.

وتؤدي التوترات بين القوى الكبرى، مثل الولايات المتحدة والصين، إلى زيادة المخاطر في سلاسل توريد التقنية العالمية.

وارتفعت هجمات سلسلة التوريد بنسبة 78% في عام 2023، مع وقوع حوادث كبيرة شملت مؤسسات كبيرة، وتستفيد البلدان من القدرات السيبرانية لسرقة الملكية الفكرية أو التعطيل الاقتصادي.

وفي عام 2023، ارتبطت الصين بعدة حملات استهدفت شركات التقنية الغربية لسرقة الملكية الفكرية.

وتستخدم الجهات الفاعلة الجيوسياسية الفضاء الإلكتروني لنشر المعلومات المضللة أو التلاعب بالرأي العام، ويبرز هذا بشكل خاص خلال الانتخابات أو الصراعات.

ويمثل الصراع في فلسطين المحتلة دليلًا على هذا، حيث استخدم الاحتلال الوصول لبيانات المستخدمين لتصعيد حربه النفسيه، فخلال الهجوم الذي شنته حماس في أكتوبر 2023، رافقت الهجمات الإلكترونية الحملة العسكرية.

استهدفت هجمات حجب الخدمة أنظمة الإنذار الطارئة للاحتلال بشدة غير مسبوقة، حيث شهدت الموجة الأولى حوالي 100,000 طلب اتصال في الثانية، وفي الموجة التالية تم الوصول إلى 1 مليون طلب اتصال في الثانية.

وشنَّت مجموعات "هاكر" مؤيدة للفلسطينيين حملات واسعة ضد المواقع الحكومية والخاصة التابعة للحتلال، حيث تعرض أكثر من 300 موقع إسرائيلي للتشويه أو التوقف خلال الأسابيع الأولى من النزاع.

تشير البيانات المذكورة سلفًا إلى ضرورة تبنّي استراتيجيات أكثر فعالية لتقويض التهديدات السيبرانية في الفترة المقبلة، بما يشمل: